Comment gérer l’autorisation d’accès aux tourniquets de contrôle d’accès ?

2025-12-03

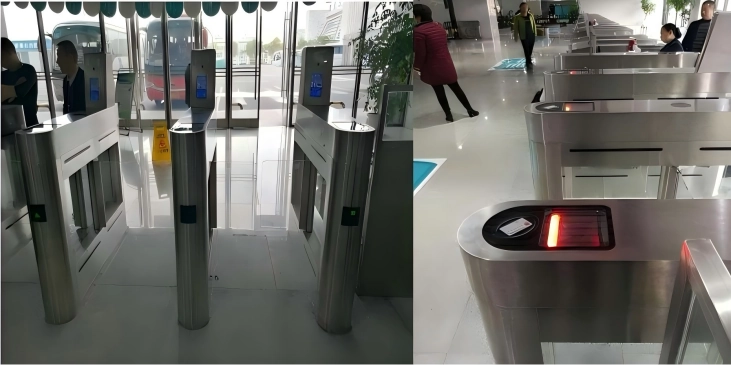

Gestion des autorisations d'accès pourtourniquets de contrôle d'accèsest le premier aspect à aborder après l’installation et la mise en service. La logique est la suivante : "reconnaissance d'identité → vérification d'autorisation → contrôle d'accès au tourniquet". Un système de gestion des autorisations complet, englobant l'ensemble du processus (de l'attribution des autorisations, de l'enregistrement de l'identité et de l'attribution des autorisations à la maintenance ultérieure), nécessite une conception complète qui prend en compte le matériel, le logiciel de gestion et les exigences spécifiques des scénarios.

Éléments clés de la gestion des autorisations d'accès pour les tourniquets de contrôle d'accès

L'autorisation n'est pas une opération ponctuelle et doit être mise à jour en temps réel en fonction des changements de personnel et des exigences du scénario :

1. Objectif de l'autorisation : Définir clairement qui est autorisé.

Par identité : Personnel interne (employés, personnel de gestion immobilière), personnel externe (visiteurs temporaires, ouvriers du bâtiment, livreurs, etc.).

Par niveau d'autorisation : personnel avec accès permanent (direction), personnel avec accès limité dans le temps (employés réguliers), personnel avec accès restreint à une zone (accès uniquement à des étages/zones spécifiques).

2. Portée de l'autorisation : dans quelle zone l'accès est-il autorisé ?

Portée physique : tourniquets spécifiques (par exemple, tourniquets d'entrée d'immeubles de bureaux, tourniquets de hall d'ascenseur, tourniquets de salle de serveurs), zones spécifiques (par exemple, zone de R&D, bureau des finances, etc.). Portée temporelle : 24h/24 et 7j/7, en semaine (pendant les heures d'ouverture de l'entreprise), par périodes (par exemple, valable pour les visiteurs pendant 1 jour, valable pour les ouvriers du bâtiment pendant 2 semaines).

3. Identifiants d'autorisation : Comment l'identité est-elle vérifiée ?

Différentes informations d'identification utilisent différentes technologies d'identification, ce qui détermine la commodité et la sécurité de la gestion des autorisations. Les types les plus courants sont les suivants :

| Identifiants d'autorisation | Technologie d'identification | Biométrie | Scénarios généraux |

| Cartes IC/ID | Identification par radiofréquence (RFID) | Faible coût, fonctionnement simple et prend en charge l’émission de cartes en masse. | Employés ordinaires, personnel de terrain de longue durée |

| Biométrie | Empreinte digitale, visage, iris | Très unique, pas besoin de transporter des reçus, empêche le glissement non autorisé des cartes | Identifiants mobiles |

| Identifiants mobiles | Téléphone portable NFC, code QR | S'appuyer sur les téléphones mobiles et prendre en charge l'autorisation à distance | Visiteur temporaire (code QR dynamique) |

| Mot de passe/code PIN | Vérification numérique | Aucune dépendance matérielle, peut être configuré temporairement | Scénarios temporaires (comme le passage du personnel de maintenance une seule fois) |

Fonctionnement complet de la gestion des autorisations des tourniquets de contrôle d'accès

Tourniquet de contrôle d'accèsla gestion des autorisations est généralement réalisée grâce à une combinaison de « tourniquet de contrôle d'accès pour piétons + terminaux d'identification + système de gestion du contrôle d'accès », et le processus peut être divisé en cinq étapes :

1. Initialisation du système et configuration de base

Connectez les tourniquets de contrôle d'accès pour piétons et les terminaux d'identification (lecteurs de cartes, machines de reconnaissance faciale) au système de gestion du contrôle d'accès via le réseau (TCP/IP) ou le bus (RS485) pour terminer l'enregistrement de l'appareil. Paramètres d'informations de base : créez des structures organisationnelles (par exemple, "Département technique", "Département marketing", "Département commercial"), des zones d'accès (par exemple, "Tourniquet porte 1", "Tourniquet du hall d'ascenseur") et des modèles de période (par exemple, "Modèle de jour de semaine 9h00-18h00", "Modèle de vacances 10h00-16h00").

2. Saisie des informations d'identité (établissement de profils utilisateur)

Créez des profils uniques pour les personnes autorisées dans le système, en reliant leurs informations d'identité et leurs identifiants :

Personnel interne : importation par lots ou saisie individuelle du nom, du service et des informations d'identification de l'employé, informations d'identification contraignantes (par exemple, saisie des numéros de carte IC, collecte de photos du visage, enregistrement des empreintes digitales).

Visiteurs externes : les visiteurs saisissent leur nom, leur numéro d'identification, la raison de leur visite et la personne visitée via le système d'enregistrement des visiteurs. Des informations d'identification temporaires (telles que des codes QR dynamiques ou des cartes IC temporaires) sont générées et leur période de validité est définie.

3. Attribution des autorisations (étape principale)

Sur la base de la correspondance entre « Objet autorisé → Portée autorisée », des autorisations spécifiques sont attribuées aux utilisateurs du système. Deux méthodes d'affectation courantes sont :

Affectation unique : pour un petit nombre d'utilisateurs (comme la direction), sélectionnez directement la « Zone d'accès » et le « Temps d'accès » dans le profil utilisateur (par exemple, attribuez « Tourniquet de porte 1 + Tourniquet de hall d'ascenseur » + « Accès toute la journée » à « A »).

Affectation par lots : pour le même service/type de personnel (par exemple, "Tous les employés du service technique"), créez d'abord un "Groupe d'autorisations" (par exemple, "Groupe d'autorisations du service technique" = "Tourniquet de porte 1 + Tourniquet de zone R&D" + "Jours de la semaine 9h00-20h00"), puis ajoutez des utilisateurs au groupe d'autorisations correspondant pour obtenir une autorisation par lots.

4. Délégation et activation des autorisations

Une fois les paramètres d'autorisation terminés, le système de gestion du contrôle d'accès envoie les données d'autorisation aux terminaux de tourniquet correspondants (certains systèmes prennent en charge la synchronisation automatique, tandis que d'autres nécessitent le déclenchement manuel du bouton « synchronisation des données »). Après avoir reçu les données, le terminal stocke les « informations d'identification + règles d'autorisation » de l'utilisateur. Lorsqu'un utilisateur glisse sa carte d'identité/visage, le terminal vérifie en temps réel si les « informations d'identification sont valides » et si « l'heure/la zone actuelle » se situe dans la plage autorisée. Si la vérification réussit, le tourniquet est contrôlé.

5. Maintenance post-autorisation et ajustement des autorisations

L'autorisation n'est pas une opération ponctuelle et doit être mise à jour en temps réel en fonction des changements de personnel et des exigences du scénario :

la gestion des autorisations est généralement réalisée grâce à une combinaison de « tourniquet de contrôle d'accès pour piétons + terminaux d'identification + système de gestion du contrôle d'accès », et le processus peut être divisé en cinq étapes :

Annulation des autorisations : lorsque le personnel ou les visiteurs partent, leurs autorisations d'identification doivent être "gelées" ou "supprimées" dans le système rapidement (pour éviter toute utilisation abusive des informations d'identification). Les cartes physiques doivent être collectées et « signalées perdues » dans le système.

Affectation unique : pour un petit nombre d'utilisateurs (comme la direction), sélectionnez directement la « Zone d'accès » et le « Temps d'accès » dans le profil utilisateur (par exemple, attribuez « Tourniquet de porte 1 + Tourniquet de hall d'ascenseur » + « Accès toute la journée » à « A »).

Outils de gestion des autorisations grand public

1. Système de gestion local : installé sur un serveur local (par exemple, un logiciel d'architecture C/S), adapté aux scénarios de petite et moyenne taille (par exemple, immeubles de bureaux, communautés résidentielles). Les avantages incluent des données localisées et une sécurité élevée.

2. Système de gestion cloud : basé sur une plate-forme cloud (architecture B/S, accessible via un navigateur), prenant en charge la gestion unifiée des tourniquets d'accès dans plusieurs emplacements (par exemple, chaînes d'entreprises, groupes multi-parcs). Permet l'autorisation à distance et la gestion des applications mobiles, offrant une grande flexibilité.

Visiteurs externes : les visiteurs saisissent leur nom, leur numéro d'identification, la raison de leur visite et la personne visitée via le système d'enregistrement des visiteurs. Des informations d'identification temporaires (telles que des codes QR dynamiques ou des cartes IC temporaires) sont générées et leur période de validité est définie.

Grâce aux processus et stratégies ci-dessus,tourniquet de contrôle d'accèsAnulowanie uprawnień: W przypadku opuszczenia przez personel lub gości, ich uprawnienia dotyczące danych uwierzytelniających powinny zostać natychmiast „zamrożone” lub „usunięte” w systemie (aby zapobiec niewłaściwemu wykorzystaniu danych uwierzytelniających). Karty fizyczne należy odebrać i „zgłosić zagubienie” w systemie.